Zero-day kwetsbaarheid Follina

Op 27 mei 2022 werd een kwaadaardig Worddocument onderschept door een Japans cybersecurity-onderzoeksteam. Dit Worddocument maakte gebruik van externe sjablonen om PowerShell-commando’s uit te voeren en hield dus veel risico’s in voor de eindgebruiker. Op 30 mei kwam er een officieel bericht van het Microsoft Security Response Center (MSRC), die deze kwetsbaarheid erkende als CVE-2022-30190, die ook wel Follina wordt genoemd. Ondertussen werd de kwetsbaarheid gepatcht door Microsoft, maar we leggen je graag nog even uit wat er precies gebeurde.

Follina?

Follina was een zero-day kwetsbaarheid. Dat wil zeggen dat de ontwikkelaar de kwetsbaarheid niet meteen kon verhelpen en er dus nog geen update voor was. Aanvankelijk werd deze kwetsbaarheid beschreven als een zero-day in Microsoft Office, maar na de officiële mededeling van Microsoft bleek het om een zero-day in de Microsoft Support Diagnostic Tool (MSDT) te gaan. Dit is een tool die ingebakken zit in Windows om diagnostische informatie te versturen naar Microsoft Support.

De kwetsbaarheid was een ‘remote code execution’: een kwetsbaarheid die ervoor zorgt dat een hacker van op afstand commando’s kan sturen naar jouw computer, waarmee bijvoorbeeld een toestel kan worden overgenomen.

Hoe werkt Follina en is het gevaarlijk?

Deze kwetsbaarheid binnen MSDT kwam voor wanneer bijvoorbeeld een Worddocument gebruik maakte van de remote template feature om een HTML-bestand te downloaden van een server. Vervolgens werd het MSDT URL scheme gebruikt om commando’s uit te voeren. Hierdoor kon een aanvaller code uitvoeren op jouw computer. Dat gebeurde met dezelfde privileges/permissies als van de applicatie die het verzoek deed.

Zo’n kwetsbaarheid creëerde veel mogelijkheden voor de hacker. Zo kon er software op jouw toestel worden geïnstalleerd, of kon data worden ingekeken, veranderd of verwijderd. Daarnaast konden er nieuwe gebruikers of een backdoor worden aangemaakt, waardoor de cybercriminelen ook nadat de kwetsbaarheid verholpen werd, nog toegang kunnen krijgen tot je toestel.

Het sprak dan ook voor zich dat deze kwetsbaarheid vermoedelijk misbruikt werd in bijvoorbeeld phishingmails. Bij phishing kan de hacker zich voordoen als iemand anders – een bekende, een persoon binnen je organisatie of een bedrijf dat je vertrouwt – en een kwaadaardig Worddocument als bijlage toevoegen, in de hoop dat je het zal openen.

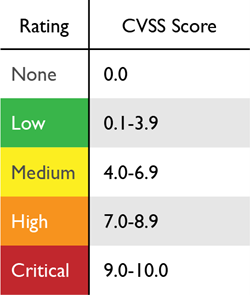

Op basis van al deze informatie kreeg deze kwetsbaarheid een CVSS-score van 7,8 op 10, wat zich vertaalde naar high severity.

Volgens Microsoft trof deze kwetsbaarheid de volgende besturingssystemen: Windows 7, Windows 8.1, Windows 10, Windows 11, Windows Server 2008, Windows Server 2012, Windows Server 2016, Windows Server 2019 en Windows Server 2022.

Je hoeft je gelukkig geen zorgen te maken. Er moet immers eerst een bestand op de computer een verzoek doen aan MSDT (bijvoorbeeld een kwaadaardig Worddocument) en vervolgens geopend worden door de gebruiker. Pas dan kan de kwetsbaarheid uitgebuit worden door cybercriminelen. Daarnaast heeft Microsoft de kwetsbaarheid ondertussen verholpen door er een patch voor uit te brengen.

Wat deed ConXioN?

Van zodra Microsoft een security-update uitbracht, patchte ConXioN deze kwetsbaarheid op alle toestellen die in ons beheer zijn.

Daarnaast houdt SentinelOne steeds de wacht. Deze geavanceerde antivirus detecteert en stopt de aanval meteen. Benieuwd naar hoe dit in zijn werk gaat? Bekijk dan de video van SentinelOne:

Daarnaast voorziet Microsoft een tijdelijke workaround, waarbij je de register-key ‘HKEY_CLASSES_ROOT\ms-msdt’ verwijdert. Hierover vind je meer informatie op de blog van Microsoft.

Heb je nog vragen? Dan kan je ons securityteam steeds contacteren.

Gerelateerde artikelen

Jonathan Claeskens, Cyber Security Engineer

Jonathan Claeskens is een van ConXioN’s Cyber Security Engineers. Je vindt hem hard aan het werk om jouw veiligheid te garanderen, op zoek naar de nieuwste securitytrends of terwijl hij jouw werknemers opleidt op vlak van security.